Authentification des utilisateurs avec l’authentification unique (SSO) dans Prokeep

Qu’est-ce que l’authentification unique (SSO) ?

L’authentification unique (SSO) permet aux utilisateurs d’accéder à plusieurs applications avec un seul ensemble d’identifiants de connexion. Elle simplifie le processus de connexion, renforce la sécurité et améliore l’expérience utilisateur. Pour les administrateurs, le SSO rationalise la gestion des utilisateurs, réduit les problèmes liés aux mots de passe et offre un contrôle centralisé sur les autorisations d’accès.

Qui peut utiliser le SSO avec Prokeep ?

La configuration du SSO nécessite une collaboration entre Prokeep et votre administrateur TI et, selon votre niveau de compte, peut nécessiter une mise à niveau ou de légers frais. Veuillez communiquer avec votre gestionnaire de la réussite client (Customer Success Manager) Prokeep pour déterminer si le SSO est adapté à votre organisation.

Termes courants dans le SSO

-

Fournisseur d’identité (IdP) : Gère l’authentification des utilisateurs et fournit les informations d’utilisateur aux fournisseurs de services. Les identifiants utilisés pour se connecter sont ceux de l’IdP.

-

Fournisseur de service (SP) : L’application ou le système auquel les utilisateurs souhaitent accéder, comme Prokeep.

-

SAML 2.0 : Security Assertion Markup Language 2.0 est un protocole basé sur XML pour l’authentification et l’autorisation.

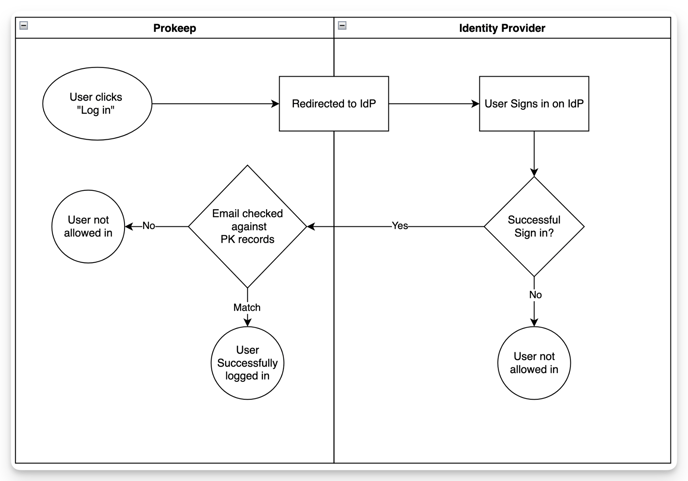

Exemple de SSO avec Prokeep

Scénario : accès d’un utilisateur à Prokeep avec Microsoft Entra comme IdP

-

L’utilisateur se rend sur son sous-domaine Prokeep (ex. : sous-domaine.prokeep.com).

-

S’il est déjà connecté à Entra, il accède directement à Prokeep sans entrer d’identifiants supplémentaires.

-

Sinon, il est redirigé vers la page de connexion Entra.

-

Il saisit ses identifiants Entra (nom d’utilisateur et mot de passe).

-

Entra vérifie les identifiants et envoie une réponse d’authentification à Prokeep.

-

Prokeep vérifie la réponse et accorde l’accès.

-

L’utilisateur est connecté à Prokeep sans avoir besoin d’un identifiant Prokeep distinct.

Types de SSO pris en charge par Prokeep

Prokeep se spécialise dans le SSO utilisant SAML 2.0 et prend en charge un large éventail de fournisseurs d’identité (IdP) : Microsoft Entra, Microsoft Azure, Okta, JumpCloud, Google Workplace et tout IdP compatible SAML 2.0.

-

Authentification SSO de base : Permet aux utilisateurs de se connecter à Prokeep avec leurs identifiants existants (souvent une adresse courriel). Cela simplifie la connexion et améliore la sécurité en réduisant la fatigue liée aux mots de passe.

-

Provisionnement Just-In-Time (JIT) : Crée automatiquement les comptes utilisateurs et assigne les rôles/permissions appropriés en fonction des attributs SAML lors de la connexion.

Mise en place du SSO avec Prokeep

-

Remplir le questionnaire SSO : Fournissez les détails sur votre IdP, votre expérience SSO et la disponibilité d’un compte test.

-

Planifier un appel : Votre CSM et TAM prendront contact pour fixer un rendez-vous avec vos équipes techniques.

-

Échanger les métadonnées : Partagez les informations nécessaires pour créer une application SAML personnalisée côté IdP.

-

Charger les utilisateurs dans Prokeep : Pour le SSO de base, les utilisateurs doivent être ajoutés manuellement avant leur première connexion. Avec JIT, la création est automatique.

-

Configuration initiale : Entrez les détails SSO de Prokeep dans votre IdP (URL de métadonnées, ID d’application, URL de réponse, etc.).

-

Tests : Effectuez une connexion test pour vérifier le SSO sur l’application web et mobile.

-

Finalisation : Mettez à jour la page de connexion et confirmez la configuration avec Prokeep ou votre administrateur TI.

Informations supplémentaires :

Attributs pris en charge : Pour le SSO de base, Prokeep exige un nom d’utilisateur sous la forme d’une adresse courriel. Pour l’approvisionnement JIT, assurez-vous que les attributs SAML sont transmis pour les rôles (admin, gestionnaire, membre) et les groupes (emplacements).

Chargement des utilisateurs SSO de base : Le SSO de base nécessite que les utilisateurs soient ajoutés manuellement à Prokeep avant leur première connexion. Pour réussir l’authentification, les utilisateurs doivent avoir un compte dans Prokeep avec une adresse courriel.

Prise en charge des navigateurs et mobiles : L’authentification SSO est prise en charge pour l’application Web et l’application mobile de Prokeep, offrant une expérience utilisateur fluide sur toutes les plateformes.

Authentification multifacteur (MFA) : Prokeep prend en charge l’authentification multifacteur via SSO, ajoutant une couche supplémentaire de sécurité aux connexions utilisateur.

Pratiques de sécurité : Lorsque le SSO est activé, Prokeep utilise les identifiants de l’IdP (fournisseur d’identité) pour l’authentification et ne conserve pas les informations de nom d’utilisateur/mot de passe. Les clients peuvent renforcer la sécurité en configurant la MFA et en appliquant des mesures supplémentaires comme le géorepérage et les exigences de mot de passe.

Prise en charge de la déconnexion unique (SSO) : Veuillez noter que Prokeep ne prend pas actuellement en charge la déconnexion unique. Les utilisateurs devront se déconnecter séparément de Prokeep et de leur IdP s’ils sont connectés via SSO.

Options de double connexion : Les utilisateurs peuvent se connecter via leur sous-domaine désigné (par ex., sous-domaine.prokeep.com), ce qui les redirige vers leur IdP pour l’authentification avant d’accéder à Prokeep comme fournisseur de service (SP). Alternativement, ils peuvent se connecter directement via leur IdP pour un accès rapide et pratique.